サムスンのARM互換CPU、Exynosを搭載する端末に本体上の操作だけでroot権限が取得できてしまう脆弱性が発見されたとのこと。

Samsung製プロセッサ搭載端末に脆弱性情報、Galaxyシリーズなどに影響か

日本国内で販売された端末ではドコモ版Galaxy S II(SC-02C)、Galaxy Note II(SC-02E)、Galaxy S III α(SC-03E)などが該当します。

無印Galaxy S III(SC-06D)やGalaxy Note(SC-05D)は搭載CPUが海外版(GT-I9300/GT-N7000)とは異なるため該当しません。

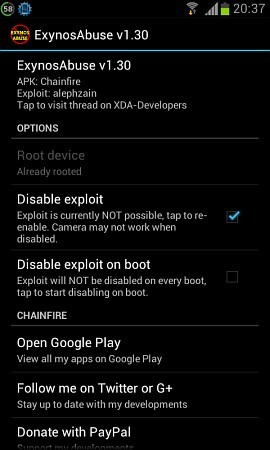

そして既にそれを利用したroot化/脆弱性パッチ当てツール「ExynosAbuse」(パッチ当てには要root)が登場しています。

作者はGalaxyシリーズ端末向けroot化カーネル「CF-root」などで有名なChainfire氏。

(ROOT EXPLOIT+PATCH)(2012.12.18) ExynosAbuse APK v1.30 - xda-developers

この脆弱性の危険なところは「PCに接続してroot化ツールを使用したり、rootedカーネル焼きをしたりすることなく端末上でrootが取れてしまう」こと。

つまり悪意のあるアプリがこの脆弱性を利用してユーザーが知らないうちにroot権限を取得し、バックグラウンドで悪事を働くことができてしまう、というわけです。

これだとアプリインストール/アップデート時にパーミッションを確認して「これは大丈夫」と判断してもroot権限があれば何でもありですからどうにもなりませんし、root権限で動くアプリにはセキュリティーソフトは無力。

ここがこれまでのroot化に利用された脆弱性とは異なります。

私はこの影響を受ける端末を2台(Galaxy S II GT-I9100とGalaxy Note GT-N7000)持っているので、さっそくExynosAbuseをインストールしてパッチ当てすることに。

それぞれの端末に導入されているROM/カーネルは次の通り。

(Galaxy S II GT-I9100)

ROM:NeatROM Lite 3.5(ストックXWLPYベース、Android 4.0.4)

カーネル:Siyah-s2 4.1.5(NeatROM Lite 3.5標準)

(Galaxy Note GT-N7000)

ROM:UK版ストックROM(XXLRK、Android 4.0.4)

カーネル:Speedmod n7000-ics k3-13

既にroot化されている端末なので"Root device"はグレーアウトしています。

ここで"Disable exploit"と"Disable exploit on boot"両方にチェックを入れて再起動するとパッチ当てされるのですが、説明に"Camera may not work when disabled"とあるように端末によっては「カメラが正常動作しない」という症状が出ることがあります。

残念ながら手持ちのGalaxy S II、Galaxy Noteいずれでもこの症状が出てしまいました。

XDAの上記スレッドでは「ファインダー画面が緑一色になってしまう」、という症状が一般的なようですが、私の場合はファインダー画面が真っ黒で、この状態でシャッターボタンを押すとアプリがハングアップして、しばらくすると上記のエラーメッセージが出てしまいます(当然撮影できない)。

メインカメラはNGでもサブカメラはOK、という話もありますが、私の場合は両カメラの切り替えができませんでした。

そこで"Disable exploit on boot"をOFFにして、端末起動時にパッチが適用されない設定にして再起動するとカメラの不具合は解消。

この状態でExynosAbuseを起動して"Disable exploit"だけをON(上のスクリーンショットの状態)にしてパッチを適用してもカメラの不具合は出ないので、この設定で使うことにしました。

これだと端末の電源をON/OFFする度にExynosAbuseを起動してパッチ当てしないといけませんし、スタートアップ起動で脆弱性を突いて悪意を働くアプリに対しては無力なため完璧ではないのですが、カメラが使えないのはさすがに困りますからね。

とは言えいずれこういった不具合を解消したパッチが出てきて、カスタムROM/カーネルにも組み込まれるようになるでしょうし、当然サムスン自身も脆弱性を修正するでしょうから、それまでの辛抱ですね。

そしてGoogleにもこの脆弱性を利用したマルウェアがPlay Storeで配布されることのないよう対策を取って欲しいところです。

このように海外版端末については早急に対策がされると思うのですが、問題は国内キャリア端末。

ガラケー機能を搭載し、海外版とは異なるハードウェアを持つため不具合修正、OSアップデートが遅くなりがちですから(特にドコモね)、そこにマルウェア作者が付け入る隙があるため危険、というわけです。

「日本キャリア向け端末は脆弱性に対する対応が遅いから、そこを突いて大儲けできるぜ!!」とばかりに狙われる、という可能性があります。

しかしそのハードウェアの非共通性により救われるかも、という逆の可能性も。

事実ドコモ版Galaxy Note II(SC-02E)はExynosAbuseでroot化できない、という報告がXDAに出ていますから、この脆弱性の影響を受けない、と言えます。

とは言えどちらに転ぶかは分かりませんから、対策と情報収集は怠らないようにしたいところです。

ExynosAbuseによるパッチ当ては要rootですが、XDAにはrootが必要ないパッチも公開されていますから、脆弱性を持つ端末のユーザーはいずれかの導入を検討した方がよさそうです。

ただしいずれのパッチも使われている手法が同じ(この脆弱性の原因となるファイルのパーミッションを書き換え、アクセスできなくする)なためカメラ周りの不具合は共通して出ますから、手持ちの端末でパッチ当てした際にどのような不具合が出るかを確認し、たとえそういった不具合があっても安全性を重視してパッチを適用するか、利用上不便な点が出るのは問題、ということで私のようにある程度妥協するかを判断し、実際の運用をする、というのが現状でユーザーが取れる対策かな、と思います。

そしてアプリのインストール/アップデートに細心の注意を払う、というのは言うまでもありません。

そういったことを考えると「海外版と同じ名前を冠していて、それとの共通性が高いにもかかわらず搭載するガラケー機能が仇となり不具合、脆弱性があってもなかなか修正されないリスク」がある海外メーカー製キャリア端末よりも、「質感が安っぽかったり、動作が不安定だったり、不具合が多かったり、root化できなかったりするが日本国内専用端末のため、海外の端末で発生した不具合、脆弱性に影響されることが少ない」国内メーカー製端末の方が安全なのかも知れません。

まぁQualcommチップの不具合が原因、となるとどうにもならないでしょうが…